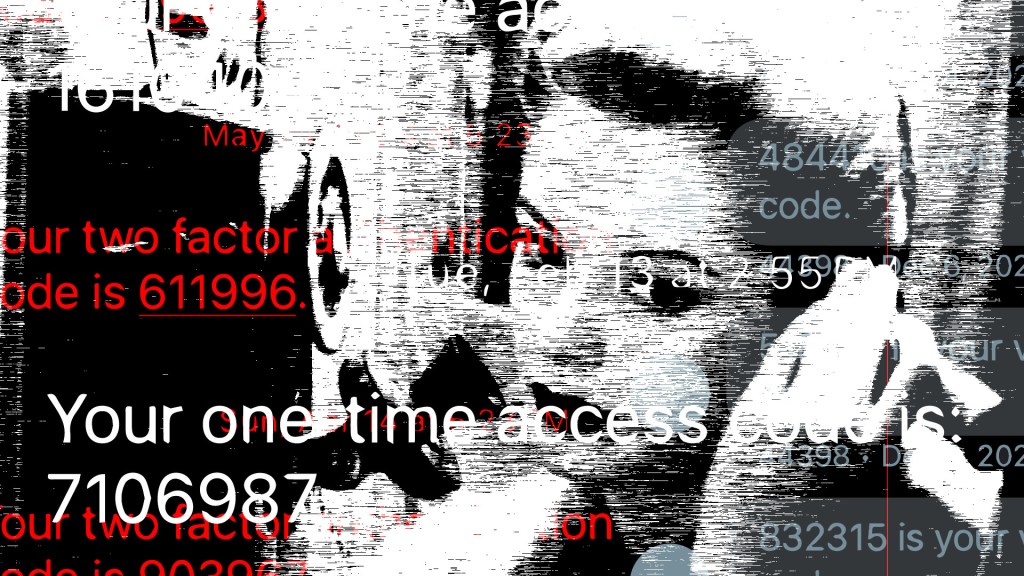

تومئ المكالمة الواردة على هاتف الضحية. قد تستمر لبضع ثوانٍ فقط، ولكن يمكن أن تنتهي بإعطاء الضحية رموزًا تمكّن القراصنة من اختراق حساباتهم عبر الإنترنت أو استنزاف محافظهم الرقمية والتشفير.

“هذا فريق الأمان في باي بال هنا. لقد اكتشفنا نشاطًا غير عادي على حسابك ونتصل بك كوسيلة احترازية،” تقول الصوت الآلي للمتصل. “يرجى إدخال رمز الأمان المكوّن من ستة أرقام الذي قمنا بإرساله إلى جهازك المحمول.”

الضحية، غير مدركةً لنوايا المتصل الضارة، تقوم بإدخال الرمز المكون من ستة أرقام الذي تلقته للتو عبر رسالة نصية.

“حصلت على تلك الجيل!” يقول رسالة على واجهة المهاجم.

في بعض الحالات، قد يقوم المهاجم أيضًا بإرسال بريد إلكتروني احتيالي بهدف الحصول على كلمة مرور الضحية. ولكن في كثير من الأحيان، يكفي ذلك الرمز من هاتفهم لكسر حساب الضحية عبر الإنترنت. بحلول الوقت الذي ينهي الضحية المكالمة، قد استخدم المهاجم الرمز بالفعل لتسجيل الدخول إلى حساب الضحية كما لو كانوا صاحبين شرعيين بالحساب.

منذ منتصف عام 2023، سمحت عملية التقاط تسمى Estate بمئات الأعضاء بتنفيذ الآلاف من المكالمات الهاتفية التلقائية لخداع الضحايا لإدخال رموز مرة واحدة، علمت TechCrunch. يساعد Estate الهجمات في هزيمة ميزات الأمان مثل المصادقة ذات العامل الثنائي، التي تعتمد على رمز مرة واحدة إما يتم إرساله إلى هاتف الشخص أو بريده الإلكتروني أو يتم إنشاؤه من جهازه باستخدام تطبيق المصادقة. يمكن لرومز المرة الواحدة المسروقة منح المهاجمين الوصول إلى حسابات الضحية المصرفية، وبطاقات الائتمان، ومحافظ العملات المشفرة والرقمية والخدمات عبر الإنترنت. كان معظم الضحايا في الولايات المتحدة.

لكن عيبًا في كود Estate كشف عن قاعدة بيانات الموقع الخلفية، التي لم تكن مشفرة. تحتوي قاعدة بيانات Estate على تفاصيل مؤسس الموقع وأعضائه، وسجلات سطرية سطرًا بسطر تفصيلية لكل هجوم منذ إطلاق الموقع، بما في ذلك أرقام الهواتف التي تم استهداف الضحايا بها، ومتى ومن قبل أي عضو.

فأنجليس ستيكاس، باحث أمان ومدير التكنولوجيا الرئيسي في Atropos.ai، قدم قاعدة بيانات Estate إلى TechCrunch للتحليل.

توفر قاعدة البيانات الخلفية نظرة نادرة إلى كيفية عمل عملية اعتراض رمز مرة واحدة. تعلن خدمات مثل Estate عن عروضها تحت غطاء تقديم خدمة شرعية للسماح للممارسين في مجال الأمان اختبار متانة مقاومتهم للهجمات الهندسية الاجتماعية، ولكنها تقع في منطقة قانونية رمادية لأنها تسمح لأعضائها باستخدام هذه الخدمات للهجمات الاحتيالية. في الماضي، قد قامت السلطات بمقاضاة مشغلي مواقع مماثلة مخصصة لتحويل هجمات الإنترنت إلى جرم.

تحتوي قاعدة البيانات على سجلات لأكثر من 93 ألف هجوم منذ إطلاق Estate العام الماضي، استهدف الضحايا الذين لديهم حسابات مع Amazon وBank of America وCapital One وChase وCoinbase وInstagram وMastercard وPayPal وVenmo وYahoo (الذي يمتلك TechCrunch) وغيرهم كثير.

تظهر بعض الهجمات أيضًا جهودًا لاختطاف أرقام الهواتف من خلال تنفيذ هجمات تبديل SIM — حملت إحدى الحملات عنوانًا بسيطًا هو “انت تحصل على التبديل” — وتهديد الضحايا بنشر معلوماتهم على الإنترنت.

قال مؤسس Estate، مبرمج دنماركي في أوائل العشرينيات من عمره، لـ TechCrunch في رسالة بريد إلكتروني الأسبوع الماضي، “أنا لا أدير الموقع بعد الآن.” وعلى الرغم من الجهود المبذولة لإخفاء عمليات Estate على الإنترنت، أسهلط إعداد خادم Estate الذي كشف عن موقعه الفعلي في مركز بيانات في هولندا.

Estate تعلن عن نفسها بقدرتها على “إنشاء حلول OTP مصممة تناسب احتياجاتك تمامًا”، وتشرح أن “خيار البرمجة المخصصة الخاصة بنا يضعك في السيطرة.” تقوم أعضاء Estate بالتوصل إلى الشبكة الهاتفية العالمية من خلال التظاهر بأنها مستخدمين شرعيين للحصول على وصول إلى مزودي الاتصال الصاعدي. كان أحد موردي الخدمة هو Telnyx، حيث قال الرئيس التنفيذي ديفيد كاسم لـ TechCrunch إن الشركة حظرت حسابات Estate وأن التحقيق كان قيد التقدم.

على الرغم من أن Estate حذرت بعناية من عدم استخدام لغة صريحة تحفز أو تشجع على الهجمات السيبرانية الخبيثة، تظهر قاعدة البيانات أن Estate تستخدم بشكل شبه حصري للجريمة.

قالت الباحثة الرئيسية للبحث Alison Nixon من شركة Unit 221B، المعروفة بالتحقيق في مجموعات الجريمة السيبرانية: “هذه الخدمات تشكل الأساس للاقتصاد الإجرامي. إنها تجعل المهام البطيئة فعالة. وهذا يعني أن المزيد من الناس يتلقون عروض احتيالية وتهديدات بشكل عام. يفقد المزيد من كيل الناس تقاعدهم بسبب الجريمة — مقارنةً بالأيام قبل وجود هذه الأنواع من الخدمات.”

كيفية عمل Estate

حاول Estate الحفاظ على ملفه المنخفض بإخفاء موقعه عن محركات البحث وجلب أعضاء جدد من خلال الكلمة. وفقًا لموقعه الإلكتروني، يمكن لأعضاء Estate الجدد تسجيل الدخول إلى Estate فقط باستخدام رمز الإحالة من عضو موجود، مما يبقي عدد المستخدمين منخفضًا لتجنب الكشف عنهم من قبل مزودي الاتصال الصاعدي التي يعتمد Estate عليهم.

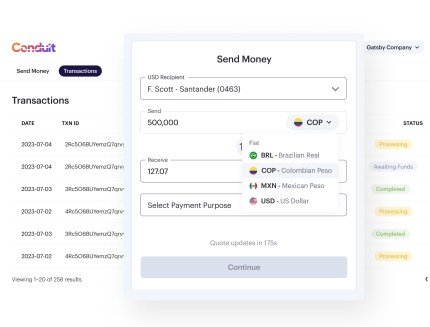

بمجرد أن تمر الباب، يوفر Estate لأعضائه أدوات للبحث عن كلمات مرور الحسابات التي تم اختراقها سابقًا لضحاياهم المحتملين، مما يترك الرموز مرة واحدة كالعقبة الوحيدة لاختراق حسابات الأهداف. كما تتيح أدوات Estate للأعضاء استخدام مقاييس مخصصة تحتوي على تعليمات لخداع الأهداف لتقديم رموز المرة واحدة الخاصة بهم.

صمم بعض النصوص الهجومية بدلاً من ذلك للتحقق من أرقام بطاقات الائتمان المسروقة بخداع الضحية لتقديم رمز الأمان الموجود على ظهر بطاقة الدفع الخاصة بهم.

وفقًا لقاعدة البيانات، استهدفت إحدى أكبر حملات الاتصال على Estate الضحايا الأكبر سنًا بناءً على افتراض أن “المتقدمين في العمر” أكثر احتمالًا أن يتلقوا مكالمة هاتفية غير مطلوبة من الأجيال الأصغر سنًا. استنادًا إلى سيناريو الحملة، التي شكلت حوالي ألف مكالمة هاتفية، اعتمدت على نص يبقى المجرم السيبراني على اطلاع على كل هجوم تمت محاولته.

كانت “البال القديمة جاوبت!” ستومأ في الواجهة عندما تجاوب ضحيتهم المكالمة، و”تم فصل الدعم الحياة” ستظهر عندما ينجح الهجوم.

تظهر قاعدة البيانات أن مؤسس Estate يدرك أن زبائنهم في الغالب عصابات إجرامية، وقد وعدت Estate منذ فترة طويلة بالخصوصية لأعضائها.

يقول موقع Estate: “لا نسجل أي بيانات، ولا نتطلب أي معلومات شخصية لاستخدام خدماتنا.”، وهو تحدٍ للفحوصات الهوية التي عادةً ما يتطلب منها مزودو الاتصال الصاعدي وشركات التكنولوجيا قبل السماح للعملاء بالانضمام إلى شبكاتهم.

ولكن هذا ليس صحيحًا تمامًا. سجل Estate كل هجوم قام به أعضاؤه بتفصيل دقيق يعود إلى إطلاق الموقع في منتصف عام 2023. وظل مؤسس الموقع لديه وصول إلى سجلات الخادم التي توفر نافذة في الوقت الحقيقي إلى ما يحدث على خادم Estate في أي وقت، بما في ذلك كل مكالمة قام بها أعضاؤه، فضلا عن أي وقت قام فيه عضو بتحميل صفحة على موقع Estate.

تظهر قاعدة بيانات Estate أيضًا تتبع عناوين البريد الإلكتروني للأعضاء الم